[Azure] ネットワークセキュリティ

仮想ネットワークのトラフィック制御についてです。

NSG (Network Security Group)

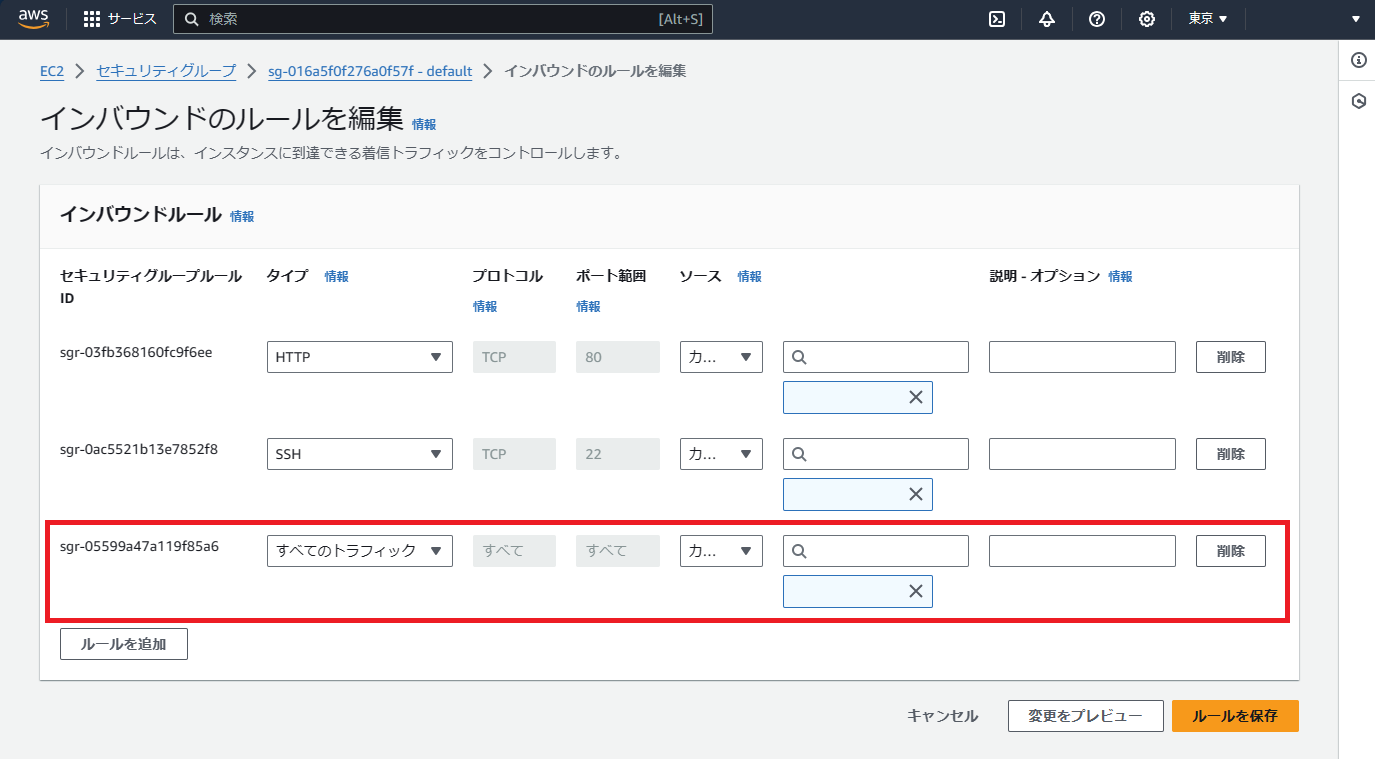

ネットワークセキュリティグループ(以下NSG)は、仮想マシン等のリソースが送受信するネットワークトラフィックを制御するためのファイヤーウォール機能を提供する。

- NSGは、仮想ネットワークのサブネット、もしくはネットワークインターフェースに関連付けて対象リソースの送受信トラフィックを制御する。

- NSGは、インバウンド(受信)セキュリティ規則と、アウトバウンド(送信)セキュリティ規則で構成される。

- サブネットとネットワークインターフェースに異なるNSGを関連付けた場合、両方のセキュリティ規則に許可されないとトラフィックは拒否される。

- 仮想ネットワークを作成した段階で既定の送受信セキュリティ規則が作成され、サブネットに割り当てられる。

NSGの作成の流れ

- NSGの作成

NSGの名前と適用範囲を指定する。 - NSGの構成

NSGに適用するセキュリティルールを構成する。 - NSGの割り当て

ネットワークインターフェースまたはサブネットにNSGを割り当て、セキュリティルールを有効にする。

NSGで構成可能な項目

ソース(送信元)

- Any

すべての送信元 - IPアドレス

単一のIPアドレス、CIDR形式のIPアドレス、カンマ区切りで複数のIPアドレス - サービスタグ

Azureが提供するサービスや認識するネットワーク単位での指定 - ASG

定義済みのApplication Security Group

ソースポート範囲

送信元のポート範囲を0~65535で指定する。(※ワイルドカードですべてのポートを指定可能)

宛先

宛先のアドレスなどを、ソース(送信元)と同様の構成で指定する。

サービス

ソースポートと同様の設定を簡単にするための構成で、サービス名を指定すると宛先ポートが自動で構成される。

宛先ポート範囲

宛先のポート番号をソースポートと同様の構成で指定する。

プロトコル

利用するプロトコルを指定する。指定可能なプロトコルは以下

- Any

- TCP

- UDP

- ICMP

アクション

定義した規則にあてはまったトラフィックに対して行う動作「許可/拒否」を決める。

優先度

複数の規則が定義されている場合の処理する順番を100~4096の範囲で指定する。優先度の数値が低い規則が優先的に処理され、一度規則に合致した場合は、以降の規則は評価されない。

ASG (Application Security Group)

アプリケーションセキュリティグループ(以下ASG)は、サブネット内のリソースを役割毎にグループ化して、それぞれの用途に適したNSGの規則を割り当てることが出来る。

Azure Firewall

Azure Firewallは、異なるネットワーク間でトラフィックを一元管理するネットワークファイヤーウォールの役割を提供する。高可用性があらかじめ組み込まれていて、追加のロードバランサーなどの必要がないので、セキュリティの機能に注力して構成することができる。

- Azure Firewallを配置する仮想ネットワークは、既存のリソースがあっても問題はないが、専用の仮想ネットワークが推奨される。

- Azure Firewallを配置するサブネットの名前は、「AzureFirewallSubnet」にし、アドレスプレフィクスは「/26」以下にする必要がある。

- Azure FirewallのSKUは、StandardとPremiumがある。

Azure Firewallで利用できるセキュリティ機能

アプリケーションのFQDNのフィルタリング規則(アウトバウンド制御)

FQDNの一覧に対して、送信のトラフィックの制限を行う。FQDNにはワイルドカードを含めることもできる。

ネットワークトラフィックのフィルタリング規則(アウトバウンド/インバウンド)

送信元と送信先のIPアドレス、ポート、プロトコルを基準として許可・拒否を制御する。

脅威インテリジェンス

Microsoft脅威インテリジェンスフィードを使用した、基地の悪意あるIPアドレスやドメインとのトラフィックに対して、警告や拒否といった制御ができる。

送信SNAT(Source NAT)

仮想ネットワーク内で発生した外部向けの通信をSNATを利用し、Azure FirewallのパブリックIPアドレスに変換する。

受信DNAT(Destination NAT)

Azure FirewallのパブリックIPアドレスで受信した接続を、仮想ネットワークのプライベートIPアドレスでフィルター処理を行う。

Azure Monitor

Azureの監視とログを威厳的に管理するAzure Monitorで、Azure Firewallの活動状況の監視を行う。また、Azure Firewallブックを利用して、高度なレポートをAzure Portalから出力することができる。

アプリケーションゲートウェイ

Azure Application Gatewayは、WEBアプリケーションに対するネットワークトラフィックを制御し、負荷分散機能を提供する。

WEBアプリケーションの通信ヘッダー情報などを含む7層レベルの情報に基づいてトラフィックを制御するため、URLパスやホストヘッダーにも続いてルーティングを制御できる。

主な機能

WEBアプリケーションファイヤーウォール(WAF)

SQLインジェクションやクロスサイトスクリプティングなど、一般的なWEBアプリケーションへの攻撃からサービスを守る。

WAFの規則は、OWASP(Open Web Application Security Proect)のコアルールセットに基づいて構成される。

SSLオフロード

クライアント端末からアプリケーションゲートウェイまでをSSLで保護し、バックエンドプールの仮想マシンまでをHTTPで通信する。こうすることで、SSL通信によるオーバーヘッドを少なくして負荷を軽減する。

コメント

コメントを投稿